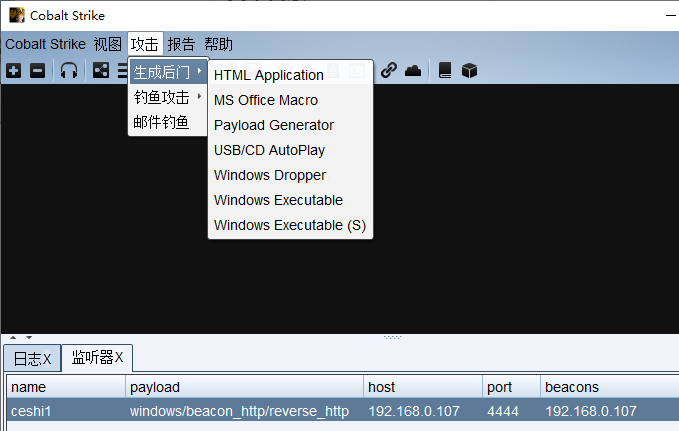

攻击模块

名称

功能

HTML Application

基于powershell的.hta格式的HTML Application木马,分为可执行文件、PowerShell、VBA三种方法

MS Office Macro

office宏病毒文件

Payload Generator

基于C、C#、COM Scriptlet、Java、Perl、PowerShell、Python、Ruby、VBA等语言的payload

USB/CD AutoPlay

利用USB/CD自动播放运行的木马

Windows Dropper

捆绑器

Windows Executable

生成32位或64位的exe和基于服务的可执行文件、DLL等后门

Windows Executable(S)

生成可执行文件,支持powershell脚本,提供代理功能

名称

功能

Manage

管理开启的模块

Clone Site

克隆网站

Host File

提供文件下载

Scripted Web Delivery

基于Web的攻击Payload

Signed Applet Attack

运行java自签名的攻击模块

Smart Applet Attack

自动检测Java版本并利用已知的exploits攻击

System Profiler

信息探测模块

最后更新于