枚举

https://github.com/andresriancho/enumerate-iam

使用enumerate-iam 枚举与 AWS 凭证集关联的权限

>git clone [email protected]:andresriancho/enumerate-iam.git

>pip install -r requirements.txt

>./enumerate-iam.py --access-key AKIA... --secret-key StF0q...

2019-05-10 15:57:58,447 - 21345 - [INFO] Starting permission enumeration for access-key-id "AKIA..."

2019-05-10 15:58:01,532 - 21345 - [INFO] Run for the hills, get_account_authorization_details worked!

2019-05-10 15:58:01,537 - 21345 - [INFO] -- {

"RoleDetailList": [

{

"Tags": [],

"AssumeRolePolicyDocument": {

"Version": "2008-10-17",

"Statement": [

{

...

2019-05-10 15:58:26,709 - 21345 - [INFO] -- gamelift.list_builds() worked!

2019-05-10 15:58:26,850 - 21345 - [INFO] -- cloudformation.list_stack_sets() worked!

2019-05-10 15:58:26,982 - 21345 - [INFO] -- directconnect.describe_locations() worked!

2019-05-10 15:58:27,021 - 21345 - [INFO] -- gamelift.describe_matchmaking_rule_sets() worked!

2019-05-10 15:58:27,311 - 21345 - [INFO] -- sqs.list_queues() worked!

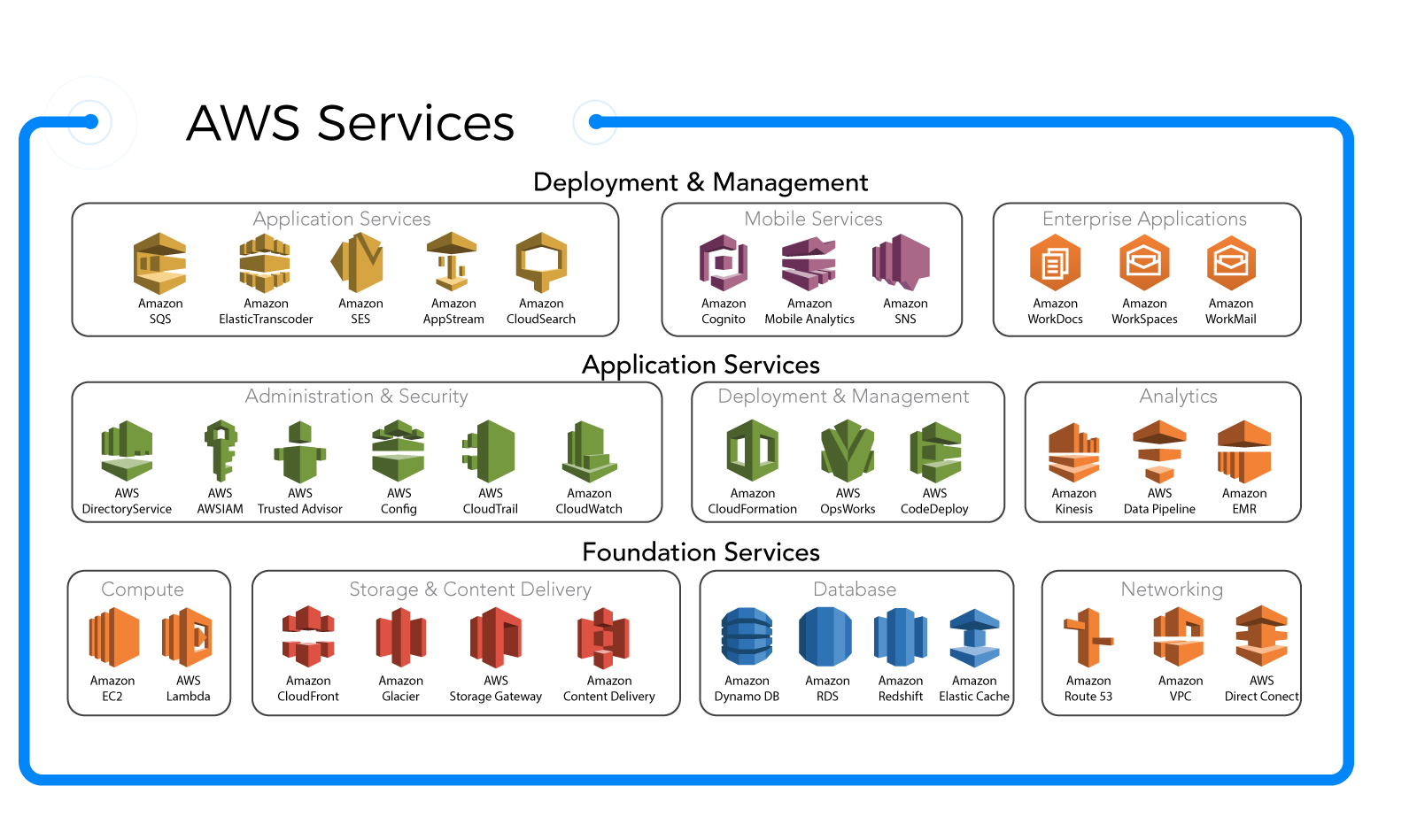

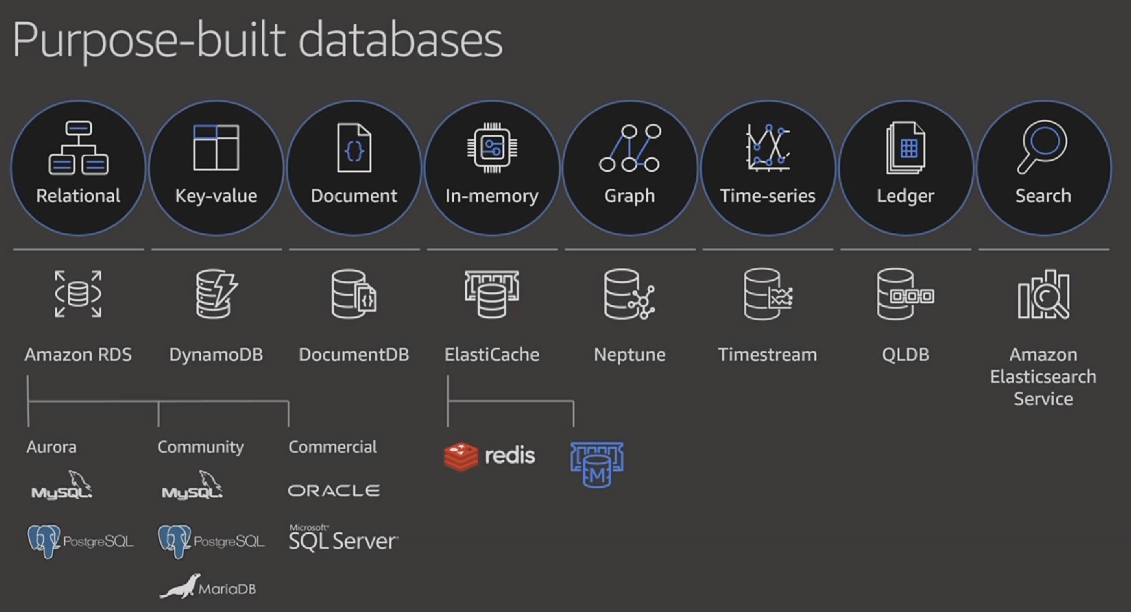

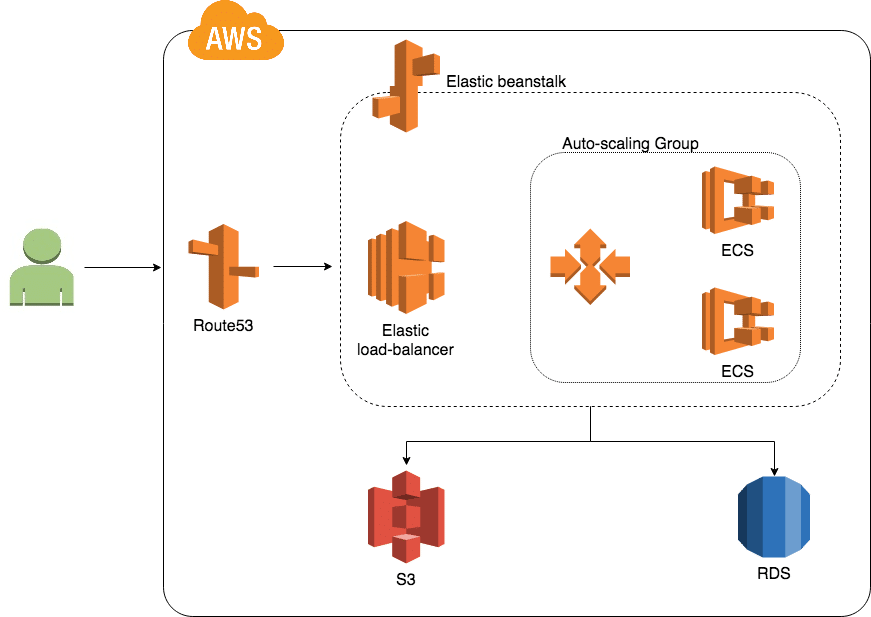

一旦您有权访问云帐户,您需要弄清楚您的用户有权与哪些资源进行交互。 AWS 有数百种服务,因此我们无法涵盖所有服务,但您至少应该熟悉基本服务

最后更新于