前端

一些存在问题的逻辑

部分来自:https://mp.weixin.qq.com/s/_0aQYV_4Tz9knQgzs7WSvw

任意用户注册

可爆破用户名

爆破用户名,密码

用户名注入

万能密码

用户名Xss

修改返回包信息,登入他人账户

修改cookie中的参数,如user,adminid等

HTML源码、JS等查看信息搜集一章

后台登录参数修改为注册参数/reg、/register、/sign等

登录失败返回包修改,例如“false”改为“true”,响应数值“0”改为“1”,登录后台。如果存在这些情况,一般前端Js、Html也可以直接找到后端对应的各类未授权访问接口

Js、Html存在用户名密码注释信息

根据系统查找系统对应的默认账号密码登录

有些系统的密码为空,密码不填或者抓包后置空发送

存在信息泄露手机号、邮箱、人名等可以到社工库查找对应的密码

社工字典密码生成https://github.com/zgjx6/SocialEngineeringDictionaryGenerator

页面无注册功能,通过Js或Html找到隐藏注册接口注册登录

注册时验证码没有做好绑定,删除验证码参数,或者验证码参数为空可以注册

验证码没有做好绑定,发送了验证码但是后端接收到任意验证码都可以注册、爆破、重置密码等

密码重置

1.重置一个账户,不发送验证码,设置验证码为空发送请求。

2.发送验证码,查看相应包

3.验证码生存期的爆破

4.修改相应包为成功的相应包

5.手工直接跳转到校验成功的界面

6.两个账户,重置别人密码时,替换验证码为自己正确的验证码

7.重置别人密码时,替换为自己的手机号

8.重置自己的成功时,同意浏览器重置别人的,不发验证码

9.替换用户名,ID,cookie,token参数等验证身份的参数

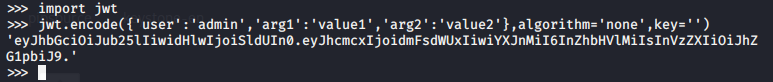

10.通过越权修改他人的找回信息如手机/邮箱来重置 JWT攻击手法

最后更新于